Что такое DNS, DNS-сервер и DNS-протокол. Зачем они нужны, как работают и какие функции выполняют

DNS расшифровывается как система доменных имен (Domain Name\u000ASystem). По сути, это телефонная книга Интернета, переводящая удобные для\u000Aчеловека доменные имена (например, www.example.com) в IP-адреса, которые\u000Aкомпьютеры используют для идентификации друг друга в сети.

Своего рода\u000Aпереводчик «с человеческого на машинный».Система доменных имен была изобретена в начале 1980-х годов.\u000AНеобходимость в ней возникла, когда Интернет начал расти, выходя за рамки\u000Aнескольких узлов, что сделало нецелесообразным ведение единого файла\u000A(HOSTS.TXT), сопоставляющего имена узлов с IP-адресами. Полю Мокапетрису\u000Aприписывают изобретение DNS в 1983 году, и в том же году он написал первую\u000Aреализацию. Джон Постел, который сыграл важную роль в развитии и управлении\u000Aранним Интернетом, сыграл значительную роль в создании DNS, написав RFC\u000A(Request for Comments), в которых описывалась структура и работа DNS.

Внедрение DNS стало поворотным моментом в истории Интернета,\u000Aпозволившим ему расшириться до глобальной сети, которой он является сегодня,\u000Aблагодаря упрощению процесса адресации и доступа к миллионам взаимосвязанных\u000Aкомпьютеров и сервисов.

Что такое DNS

DNS — это система адресации, основная цель которой — облегчить работу в Интернете,\u000Aпозволяя пользователям вводить запоминающиеся доменные имена вместо цифровых\u000AIP-адресов. Например, гораздо проще запомнить www.google.com, чем его IP-адрес\u000A(например, 192.168.

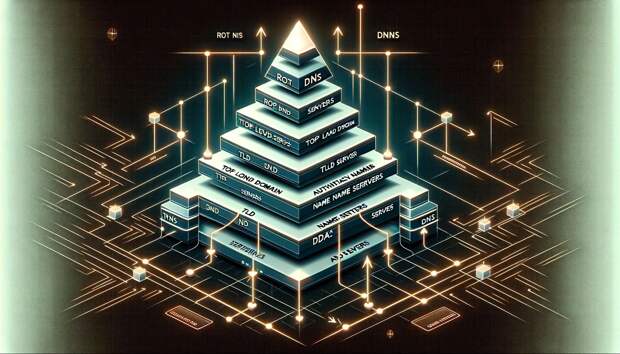

1.1).Когда вы вводите URL-адрес в веб-браузер, ваш компьютер\u000Aиспользует DNS для получения соответствующего IP-адреса этого сайта. Сначала\u000Aкомпьютер запрашивает DNS-резольвер (обычно управляемый вашим\u000Aинтернет-провайдером), который затем выполняет ряд шагов по всему интернету,\u000Aчтобы найти IP-адрес конкретного сервера. Этот процесс включает в себя\u000Aобращение к различным DNS-серверам, начиная с корневых DNS-серверов, затем к\u000Aсерверам доменов верхнего уровня (TLD) (например, для .com или .net) и,\u000Aнаконец, к авторитетным DNS-серверам домена, которые хранят записи IP-адресов.

Как работает система DNS\u000A– шаг за шагом

Система доменных имен (DNS) работает через распределенную базу данных доменных имен и\u000Aсвязанных с ними IP-адресов,\u000Aиспользуя иерархическую и децентрализованную модель. Вот пошаговое описание\u000Aтого, как DNS\u000Aпреобразует доменное имя в IP-адрес,\u000Aпозволяя вашему компьютеру подключиться к веб-сайту, который вы хотите посетить.

1. Запрос пользователя

Когда вы вводите в браузер веб-адрес (например, www.example.com), ваш компьютер должен узнать IP-адрес, связанный с этим\u000Aдоменным именем.

2. Рекурсивный\u000Aрезольвер

Сначала ваш компьютер отправляет запрос на DNS-резольвер, также известный как «рекурсивный\u000Aрезольвер». Обычно его предоставляет ваш поставщик услуг Интернета (ISP). Задача резольвера — найти\u000AIP-адрес, связанный с\u000Aдоменным именем, и вернуть его вашему компьютеру. Если преобразователь недавно\u000Aискал запрашиваемый домен, он может иметь кэш ответа и вернуть IP-адрес немедленно,\u000Aпропустив следующие шаги.

3. Корневой сервер имен

Если преобразователь не имеет кэшированной информации, он\u000Aзапрашивает один из корневых серверов имен. В Интернете есть 13 корневых\u000Aсерверов имен, обозначенных буквами от A до M,\u000Aкоторые стратегически распределены по всему миру. Корневой сервер не знает IP-адрес домена, но может\u000Aнаправить преобразователь к серверам имен TLD (Top-Level Domain) для следующей части\u000Aдомена, например .com,\u000A.net или .org.

4. Серверы имен TLD

Затем преобразователь запрашивает серверы имен TLD (top\u000Alevel domain server) (для .com,\u000A.net, .org и т. д.) для домена. У\u000Aэтих серверов также не будет IP-адреса,\u000Aно они могут направить распознаватель к авторитетным серверам имен домена,\u000Aкоторые располагают конкретной информацией.

5. Авторитетные\u000Aсерверы имен

Далее преобразователь обращается к авторитетным серверам\u000Aимен домена, которые отвечают за знание всей информации о домене, включая IP-адрес (запись A для IPv4, запись AAAA для IPv6). Если домен имеет поддомены\u000A(например, blog.example.com), это может потребовать\u000Aдополнительного шага запроса к другому набору авторитетных серверов.

6. Ответ клиенту

После того как преобразователь получает IP-адрес от авторитетных серверов имен,\u000Aон кэширует эту информацию на заранее определенное время (определяемое TTL, или Time to Live, связанным с записью DNS). Такое кэширование\u000Aпозволяет снизить нагрузку на серверы DNS и ускорить последующие запросы к тому же домену. Затем\u000Aпреобразователь отправляет IP-адрес\u000Aобратно на ваш компьютер.

7. Установление\u000Aсоединения

Наконец, получив IP-адрес, ваш компьютер может установить прямое соединение с\u000Aсервером, на котором расположен веб-сайт, используя протокол HTTP или HTTPS, и содержимое сайта загружается в\u000Aваш браузер.

Типы поиска DNS

DNS-поиск — процесс преобразования доменных имен в IP-адреса\u000A— можно разделить на несколько типов в зависимости от метода и пути,\u000Aиспользуемого для преобразования доменного имени.

Прямой DNS-поиск

Прямой поиск DNS — это стандартный метод преобразования\u000Aдоменного имени в IP-адрес. Это самый распространенный тип DNS-запроса, который\u000Aпроисходит каждый раз, когда вы посещаете веб-сайт, набирая его доменное имя в\u000Aбраузере.

Обратный DNS-запрос

Обратный DNS-запрос является противоположностью прямого\u000ADNS-запроса. Он предполагает преобразование IP-адреса обратно в доменное имя.\u000AЭтот тип поиска часто используется для различных сетевых служб, таких как\u000Aрегистрация, аутентификация или просто для проверки местоположения\u000Aинтернет-ресурса. Он особенно важен в протоколах электронной почты для проверки\u000Aсоответствия IP-адреса сервера-отправителя доменному имени, заявленному\u000Aотправителем, в качестве средства борьбы со спамом и фишинговыми атаками.

Рекурсивный поиск

При рекурсивном DNS-поиске клиент (например, компьютер\u000Aпользователя или локальный DNS-резольвер, предоставляемый провайдером)\u000Aзапрашивает разрешение доменного имени у DNS-сервера, и тот берет на себя\u000Aответственность за поиск IP-адреса. Если у сервера нет кэшированного IP-адреса,\u000Aон выполнит необходимые запросы в инфраструктуре DNS, чтобы найти ответ. Он\u000Aбудет запрашивать другие DNS-серверы от имени клиента, пока не найдет точный\u000AIP-адрес домена. Как только IP-адрес найден, он возвращается клиенту, а сервер\u000Aчасто кэширует результат для будущих запросов.

Итеративный поиск

При итеративном DNS-поиске клиент позволяет DNS-серверу\u000Aвернуть лучший ответ, который он может предоставить немедленно. Если у\u000Aзапрашиваемого сервера нет точного ответа, он возвращает направление на другой DNS-сервер, который находится ближе к запрашиваемой\u000Aинформации. Затем клиент напрямую запрашивает перенаправленный DNS-сервер. Этот\u000Aпроцесс повторяется итеративно, клиент поочередно обращается к каждому\u000Aперенаправленному серверу, пока не найдет тот, на котором находится точный\u000AIP-адрес, или пока поиск не завершится неудачей. В отличие от рекурсивного поиска,\u000Aсервер не выполняет весь поиск от имени клиента, а лишь направляет его ближе к\u000Aавторитетному источнику с каждым ответом.

Типы записей DNS

Записи DNS используются для контроля поведения системы\u000Aдоменных имен (DNS) и управления доменом и бывают разных типов. Каждый тип\u000ADNS-записи служит определенной цели, от сопоставления доменных имен с\u000AIP-адресами до указания конфигурации почтового сервера и играет важную роль в\u000Aуправлении трафиком домена, обеспечивая правильную маршрутизацию.

1. А (адресная) запись: самый основной тип DNS-записей, он\u000Aсопоставляет доменное имя с IPv4-адресом (например, 192.0.2.1).

2. AAA (Quad-A) Record: аналогична записи A, но сопоставляет\u000Aдоменное имя с адресом IPv6 (например,\u000A2001:0db8:85a3:0000:0000:8a2e:0370:7334).

3. CNAME (Canonical Name) Record: позволяет сопоставить один\u000Aдомен с другим доменным именем («каноническим» доменом). Используется для\u000Aсопоставления доменных имен, когда несколько доменных имен разрешаются в один и\u000Aтот же IP-адрес.

4. MX (Mail Exchange) Record: указывает почтовые серверы,\u000Aотвечающие за получение электронной почты от имени домена, и их приоритет по\u000Aотношению друг к другу.

5. NS (Name Server) Record: указывает, какие DNS-серверы\u000Aявляются авторитетными для домена и отвечают за DNS-зону домена.

6. PTR (Pointer) Record: используется для обратного поиска\u000ADNS, сопоставляя IP-адрес с доменным именем. Это противоположность записям A\u000Aили AAAA.

7. SOA (Start of Authority) Record: содержит\u000Aадминистративную информацию о домене, такую как основной сервер имен, адрес электронной\u000Aпочты администратора домена, серийный номер домена и таймеры, связанные с\u000Aобновлением зоны.

8. TXT (текстовая) запись: позволяет администраторам\u000Aвставлять произвольный текст в запись DNS. Это могут быть такие данные, как\u000Aзаписи SPF (Sender Policy Framework), которые помогают предотвратить подделку\u000Aэлектронной почты, или коды проверки владения доменом для таких служб, как\u000AGoogle Webmaster Tools.

9. SRV (Service) Record: указывает информацию о доступных\u000Aслужбах в домене, включая имя хоста и номер порта для серверов, предоставляющих\u000Aопределенные службы (например, SIP, IMAP или XMPP).

10. Запись CAA (Certificate Authority Authorization) Record:\u000Aопределяет, каким центрам сертификации (ЦС) разрешено выдавать сертификаты для\u000Aдомена. Это функция безопасности для предотвращения несанкционированного\u000Aвыпуска сертификатов.

Безопасность системы DNS

С момента создания система DNS подвергалась\u000Aразличным угрозам безопасности, включая подмену DNS (или отравление), когда\u000Aзлоумышленник перехватывает и перенаправляет DNS-запросы на вредоносные сайты.\u000AЧтобы снизить эти риски, было разработано несколько функций и протоколов\u000Aбезопасности для повышения безопасности системы DNS. При правильной реализации\u000Aони значительно повышают устойчивость инфраструктуры DNS к широкому спектру\u000Aкиберугроз, обеспечивая целостность и конфиденциальность интернета.

DNSSEC (Расширения безопасности DNS)

DNSSEC добавляет уровень безопасности к процессу поиска DNS,\u000Aпозволяя проверять подлинность ответов DNS. Он использует цифровые подписи и\u000Aкриптографию с открытым ключом, чтобы убедиться, что полученные данные DNS не\u000Aбыли подделаны и получены из легитимного источника. Это помогает защититься от\u000Aтаких атак, как отравление DNS-кэша и атаки «человек посередине».

DNS over TLS (DoT)

DNS over TLS шифрует DNS-запросы и ответы между клиентом и\u000ADNS-резольвером с помощью протокола Transport Layer Security (TLS). Это\u000Aпредотвращает подслушивание и фальсификацию данных DNS в пути, защищая\u000Aконфиденциальность пользователей и повышая безопасность.

DNS over HTTPS (DoH)

Подобно DoT, DNS over HTTPS шифрует DNS-запросы и ответы, но\u000Aиспользует протокол HTTPS, позволяя DNS-трафику смешиваться с обычным\u000AHTTPS-трафиком. Таким образом, злоумышленникам сложнее перехватывать или\u000Aманипулировать DNS-запросами, что повышает уровень конфиденциальности и\u000Aбезопасности.

Минимизация имен DNS-запросов

Эта техника минимизирует объем данных, отправляемых в\u000ADNS-запросах, чтобы повысить уровень конфиденциальности. Вместо того чтобы\u000Aотправлять полное доменное имя на каждый DNS-сервер на пути разрешения, на\u000Aкаждом шаге отправляется только соответствующая часть доменного имени. Это\u000Aснижает вероятность перехвата и неправомерного использования данных запроса,\u000Aограничивая объем передаваемой информации.

Ограничение скорости

Реализация ограничения скорости на DNS-серверах может помочь\u000Aсмягчить последствия распределенных атак типа «отказ в обслуживании» (DDoS).\u000AОграничивая количество запросов, обрабатываемых сервером от одного источника за\u000Aопределенный промежуток времени, поставщики DNS могут предотвратить перегрузку\u000Aсвоей инфраструктуры вредоносным трафиком.

DNS Firewall

Брандмауэр DNS может блокировать вредоносные домены и\u000Aфильтровать трафик DNS, чтобы предотвратить доступ к известным вредоносным\u000Aсайтам или перехватить и смягчить потенциальные угрозы. Это позволяет защитить\u000Aпользователей от вредоносных программ, фишинга и других киберугроз.

Блокировка реестра

Для владельцев доменов блокировка реестра обеспечивает\u000Aдополнительный уровень безопасности, требуя ручной проверки (часто через прямой\u000Aконтакт) перед внесением изменений в настройки DNS домена.\u000AЭто помогает предотвратить несанкционированную передачу домена или изменение\u000Aзаписей DNS.

Записи авторизации центра сертификации (CAA)

Записи CAA позволяют владельцам доменов указать, каким\u000Aцентрам сертификации (CA) разрешено выдавать сертификаты для их доменов. Это\u000Aпомогает предотвратить несанкционированный выпуск сертификатов SSL/TLS, снижая\u000Aриск атак типа «человек посередине».

DNS и «автономный интернет»

В современном мире приходится учитывать угрозу разрушения\u000Aглобальной сети, когда общие регуляторы по политическим причинам перестают\u000Aисполнять свои обязательства в отношении отдельных стран. Это создает риски\u000Aразделегирования национальных доменов или нарушения доступа к отдельным сайтам\u000Aи сервисам по национальному признаку. Эта ситуация вынуждает национальных\u000Aрегуляторов создавать дублирующие DNS-структуры на национальном уровне.

Домены верхнего уровня с кодом страны (ccTLD) играют\u000Aключевую роль в создании автономных региональных секторов в Интернете. Каждый\u000AccTLD (например, .us для США, .uk для Великобритании, .jp для Японии)\u000Aуправляется реестром в соответствующей стране или регионе, что позволяет этой\u000Aорганизации регулировать регистрацию доменных имен и политику в соответствии с\u000Aместными законами и правилами. Такая модель местного управления позволяет\u000Aрегионам создавать интернет-пространство, соответствующее их культурным,\u000Aязыковым и правовым нормам. Организации и региональные власти могут\u000Aконтролировать записи и конфигурации DNS для своих доменов, что позволяет им\u000Aуправлять своим сектором Интернета независимо, оставаясь частью глобальной\u000Aинфраструктуры DNS. Автономные региональные сектора могут внедрять фильтрацию\u000Aили модификации DNS для соответствия местным законам, нормам или требованиям\u000Aвластей.

В России это регулируется Приказом Роскомнадзора от 31 июля\u000A2019 г. № 229 «Об утверждении Положения о национальной системе доменных имен\u000A(НСДИ)».

НСДИ — это система из региональных DNS-серверов, и если\u000Aкорневые зоны DNS, находящиеся за пределами России, будут отключены, серверы\u000AНСДИ должны обеспечить функционирование глобальной Сети. Система полноценно\u000Aзаработала в 2021 году. В августе 2022 года количество уникальных пользователей\u000AНациональной системы доменных имен достигло 1 млн в сутки и продолжает расти.

Свежие комментарии